La rete privata virtuale (VPN), utilizzata per lavorare da casa o per fare assistenza ai sistemi informatici da remoto, mostra talvolta alcuni limiti. In diversi casi di cronaca accaduti recentemente come il collasso che hanno subito i sistemi sanitari e le regioni, in molti si sono accorti delle possibili problematiche delle VPN. Per fare meglio chiarezza sull’argomento abbiamo intervistato Valerio Mezzalira, CEO di Oplon Networks, che ci ha parlato di sicurezza e affidabilità degli strumenti.

Valerio, perché le VPN non sono affidabili?

Facciamo un po’ di chiarezza sulle VPN, esistono 3 tipi di VPN: - VPN che consentono ai datacenter di parlarsi tra di loro; - VPN che servono a rendere anonime le navigazioni; - VPN che utilizziamo per i collegamenti da casa agli strumenti aziendali o per fornire assistenza specialistica ai sistemi IT.

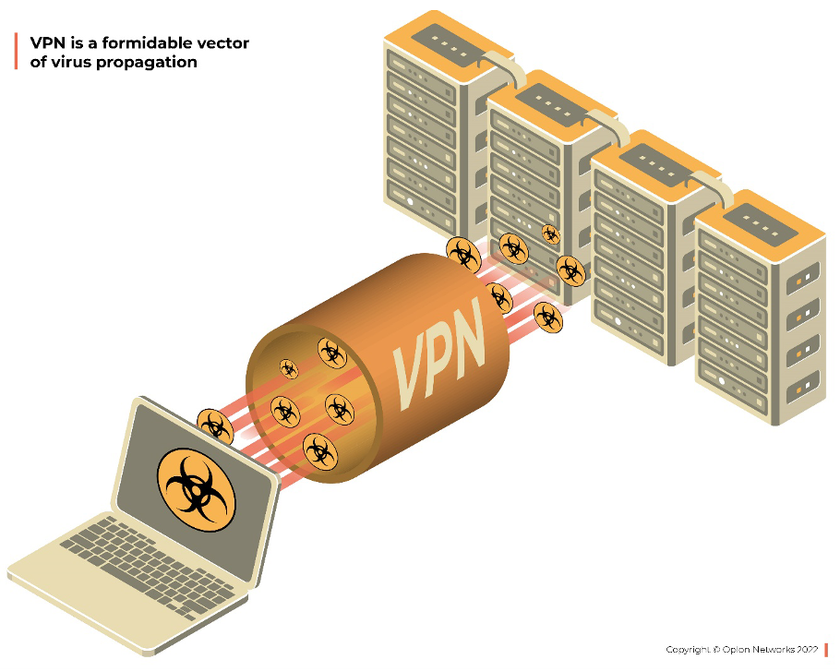

Quelle pericolose sono le “VPN che utilizziamo per lavorare da casa e per dare assistenza ai sistemi IT”, che hanno causato la violazione di intere regioni e sistemi sanitari, oltre al blocco e alla diffusione dei dati. L’impatto è devastante, quello che leggiamo sui giornali è solo la punta dell’icerberg, la situazione è molto peggiore di quella che percepiamo e una nazione altamente digitalizzata come l’Italia è altamente a rischio. Le VPN sono nate molti decenni fa, nel 1990 circa, in un contesto completamente diverso dove Internet era ancora agli albori e la sicurezza non era di certo tenuta in considerazione. Per questo oggi le VPN utilizzate per lavorare da casa o nei pericolosi collegamenti per assistenza IT, sono il maggior veicolo di virus. Molti confondono il problema partendo dal presupposto che le VPN hanno un collegamento criptato e quindi sicuro. Questa è una mezza verità. È vero che il traffico è criptato ma il “Tubo” che viene aperto tra il proprio personal computer e i servizi del datacenter permette a eventuali virus presenti di propagarsi con una velocità impressionante. Quando siamo in VPN il nostro personal computer o personal device apre una finestra anzi, spalanca un intero portone verso il datacenter.

Fig. Rappresentazione di un collegamento VPN, un vero e proprio tunnel di ingresso per i Virus

Perché i collegamenti VPN per assistenza IT (privilegiati) sono i più pericolosi?

Normalmente gli ingegneri di sistema che operano da remoto all’interno dei sistemi operativi, devono avere permessi che sono molto ampi proprio perché devono fornire assistenza tecnica (accessi privilegiati). Se il loro personal computer contiene un virus, questo ha ampi spazi di manovra per potersi espandere proprio in virtù dei privilegi di accesso che hanno a disposizione questo tipo di operatori. Inoltre fornendo normalmente servizi per più strutture, i loro personal device sono il vettore ideale per propagare i virus. Ovviamente tutto a loro insaputa. La protezione delle credenziali ad accesso privilegiato e il tracciamento di tutte le operazioni sono per Oplon Secure Access il fondamento di tutto lo sviluppo. Oplon Secure Access non fa differenza tra accessi privilegiati e non, tratta tutti gli accessi come fossero privilegiati non lasciando mai la possibilità di sbagliare impostazioni. Per OSA tutti gli accessi non sono affidabili e quindi potenzialmente pericolosi (Zero Trust).

Valerio, al WMF hai avuto modo di svelare alla platea il vero funzionamento delle VPN, puoi parlarci delle principali caratteristiche innovative della soluzione “Secure Access” proposta da Oplon?

Oplon Secure Access (OSA) è un progetto completamente nuovo e si basa su due pilastri progettuali: 1) La semplicità 2) L’utilizzo del solo browser senza altri componenti aggiuntivi. La semplicità è importante, più una cosa è complicata e maggiori sono le probabilità che qualcosa non vada nel verso giusto. Inoltre avevamo la necessità di far diminuire i costi alle aziende derivati dalle perdite di tempo nei collegamenti e nelle impostazioni. Calcolate che per ogni richiesta di supporto su un collegamento VPN che non funziona, di media vengono spesi 20 minuti per un utente (da moltiplicare minimo x2 se si risolve con l’operatore help desk), bisogna calcolare inoltre almeno altri 10 minuti di inattività per stress generato (arrabbiatura). Cioè un totale minimo di ben 50 minuti spesi per cercare di lavorare! Questo nella migliore delle ipotesi. Se dovessero invece sorgere problemi nell’installazione o aggiornamento dei VPN Client si assiste a balletti e rimbalzi che possono durare ore. Utilizzando solamente il browser, grazie ad OSA si eliminano sin dal principio tutti questi problemi. Ormai praticamente tutti oggi utilizzano il browser in modalità avanzata, acquistiamo su diversi e- commerce, ci colleghiamo alle nostre banche, utilizziamo social scambiando contenuti e media. Il browser è lo strumento di comunicazione più usato al mondo e ad oggi il più sicuro. Oplon Secure Access utilizza solo il browser per tutte le funzionalità aziendali, siano esse erogate già in forma Web sia su desktop remoti come Microsoft Windows o Remote shell per gli specialisti per accedere ai sistemi operativi. Tutto da un unico strumento.

È molto importante che la PA e le Regioni abbiano strumenti efficienti in grado di offrire servizi affidabili. In che direzione sta procedendo Oplon nella relazione con le istituzioni e per garantire servizi efficienti ai cittadini?

L’introduzione di nuove tecnologie è importante. Ovviamente le amministrazioni che conoscono da anni la qualità dei prodotti Oplon non hanno perso tempo. Altri, che hanno già avuto dei problemi anche gravi, ci stanno contattando e li stiamo rendendo sicuri, ovviamente questi ultimi sono i più sensibili avendo già subito il problema. Per rendere operativo un OSA da un utilizzatore enterprise ci si impiega uno, massimo due giorni. A differenza delle VPN che richiedono giornate e giornate con integrazioni e profilazione degli utenti. Con OSA è tutto più semplice, è l’utente che si registra e chiede di accedere, il manager della struttura ha il solo compito di accettare la richiesta o rifiutarla, una vera rivoluzione! Per le altre pubbliche amministrazioni la soluzione è stata lanciata con il WMF il 17 giugno e da quella data stiamo mettendo in atto una campagna informativa con contenuti di valore per comunicare che la soluzione esiste e si chiama Oplon Secure Access.

Quali sono i pericoli informatici più insidiosi nel momento attuale?

La cultura. Le persone, tutti noi, tendiamo ad essere abitudinari e siamo poco propensi al cambiamento. Internet non è più quella di 10 o addirittura 30 anni fa, dobbiamo farcene una ragione. Dobbiamo cambiare abitudini e dobbiamo far crescere il mercato e l’industria interna e con essa le competenze. Qui in Italia siamo spesso portati a credere al salvatore esterno, al falso mito che fuori dal nostro paese siano sempre più bravi di noi. Questa è una spirale negativa che non fa altro che impoverire le competenze. Oplon da 12 anni fa della ricerca e sviluppo la sua esistenza.

In che direzione vanno i sistemi di sicurezza del futuro?

Il campo di espansione della sicurezza Internet è enorme e va in ogni direzione, è come un caleidoscopio. L’approccio che stiamo adottando come Oplon Networks è totalizzante. Tutto deve essere sicuro e trattato nella stessa maniera con i massimi livelli di sicurezza. Spesso alcuni servizi considerati non critici, vengono trascurati ed è proprio lì che avviene l’intrusione. Quindi tutti i servizi devono avere strumenti che rendono sicura l’erogazione ed è questo il campo di applicazione per Oplon Secure Access. Non solo una sostituzione delle VPN ma tutti i servizi, anche quelli di portale istituzionale, portale clienti e fornitori, tutti i servizi devono essere sicuri. Questo è l’obiettivo a cui tendere e in cui Oplon è impegnata.

Qual è il ricordo più bello che vi portate dietro dal WMF2022?

Sicuramente la grande partecipazione che c’è stata. Avevamo intuito l’importanza dell’evento ma non immaginavamo un successo di tali dimensioni e un numero cosi cospicuo di visitatori ed espositori con i quali abbiamo potuto interfacciarci e creare networking. Il Mainstage è stato sicuramente il momento più importante. In 12 minuti dovevo valorizzare il lavoro di più di 2 anni svolto dal team Oplon. Mi sentivo addosso una grande responsabilità ma ero al tempo stesso entusiasta nel poter presentare il risultato di tanto lavoro. Il supporto del backstage e l’organizzazione ha reso tutto più semplice, quasi naturale, poi il pubblico ha messo il resto e l’accoglienza è stata enorme.

Commenta

Early Bird Expo: approfitta dell'offerta attiva e assicurati il tuo spazio al WMF 2026